IP SSL证书安装部署教程

时间 : 2025-11-18编辑 : DNS智能解析专家

一、IIS服务部署IP证书

操作步骤

步骤一:在MMC导入IP证书

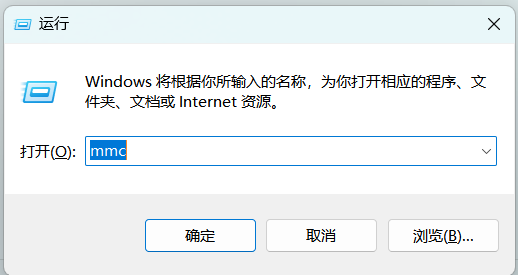

1.单击左下角开始菜单,搜索并打开运行对话框,输入mmc,单击确定

2.在MMC控制台,添加证书管理单元。

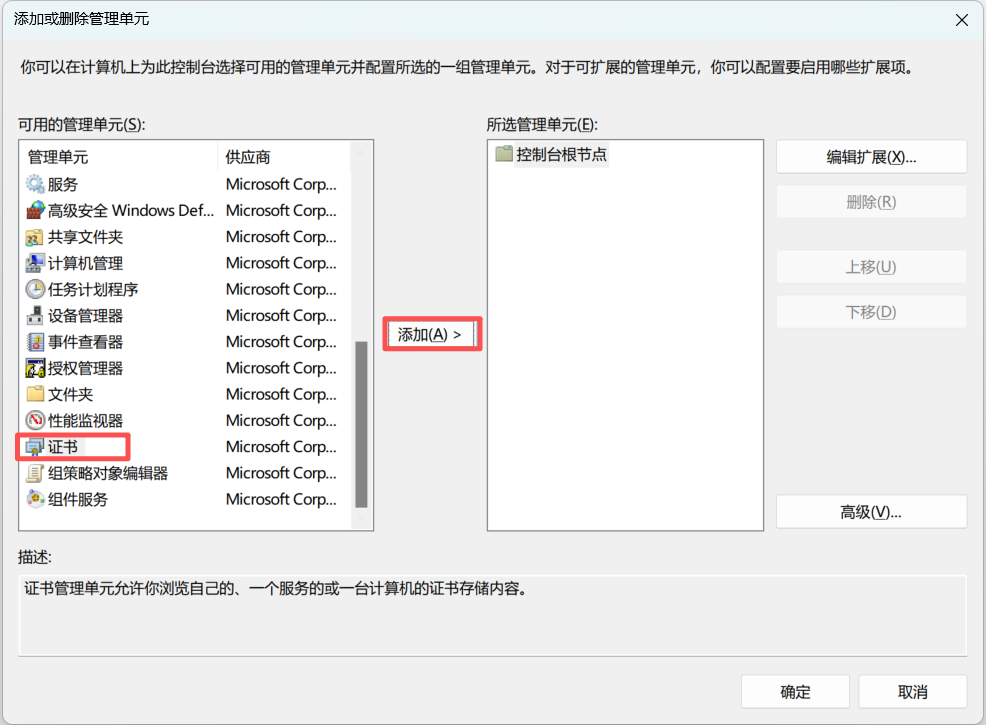

A.在控制台的顶部菜单栏,选择文件 > 添加/删除管理单元。

B.在添加或删除管理单元对话框,从左侧可用的管理单元列表中选择证书,单击添加。

C.在证书管理单元对话框,选择计算机账户,单击下一步。

D.在选择计算机对话框,选择本地计算机(运行此控制台的计算机),单击完成。

E..在添加或删除管理单元对话框,单击确定。

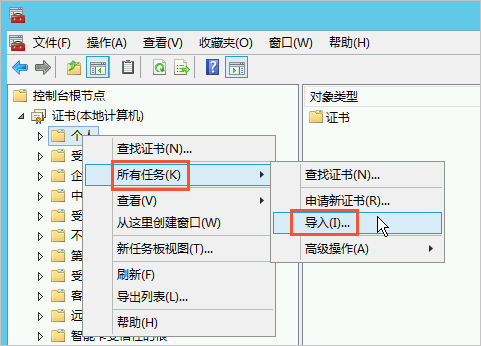

3.根据对话框提示,完成证书导入向导。

A.欢迎使用证书导入向导:单击下一步。

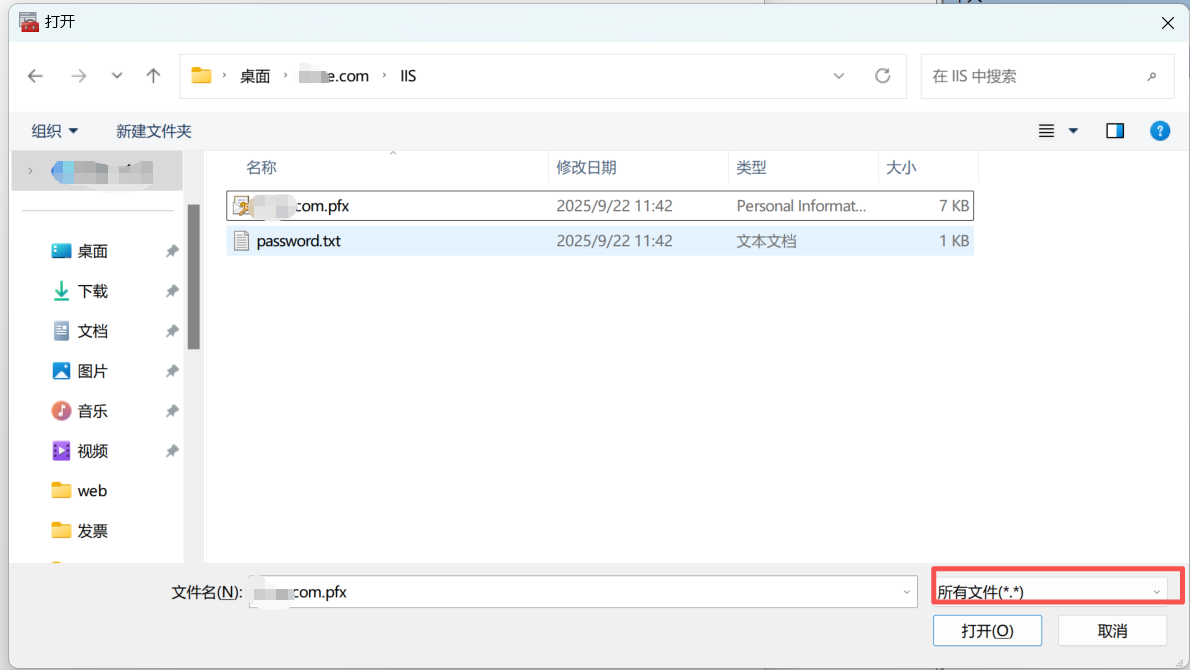

B.要导入的文件对话框:单击浏览,打开PFX格式的证书文件,单击下步。

C.在打开文件时,您必须先将文件类型设置为所有文件(*),然后再选择证书文件。

D.为私钥键入密码:打开TXT格式的私钥文件,复制文件内容,并将内容粘贴在密码文本框,单击下一步。

E.证书存储:选中根据证书类型,自动选择证书存储,单击下一步。

F.正在完成证书导入向导:单击完成。

G.收到导入成功提示后,单击确定。

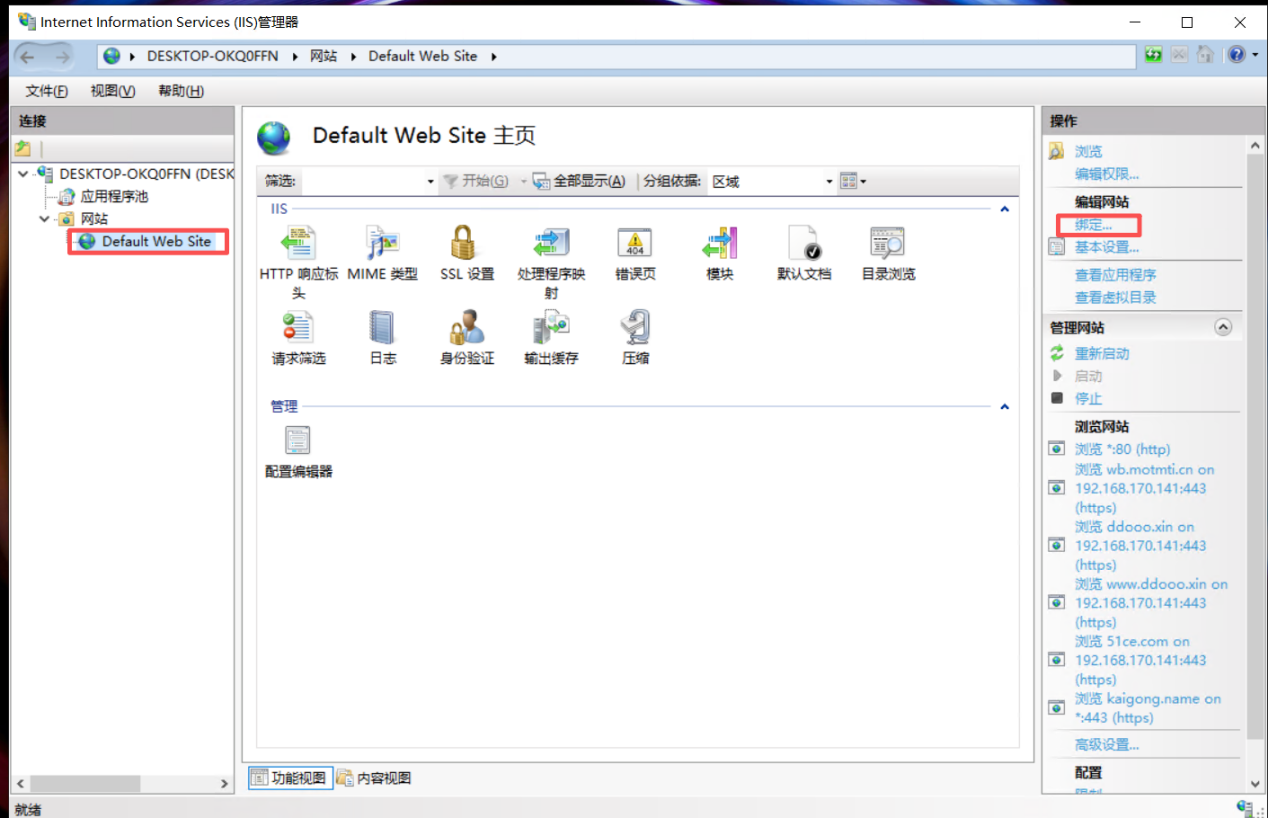

步骤二:在IIS管理器为网站绑定SSL证书

A.单击开始图标,然后单击服务器管理器 > 工具 > Internet Information Services (IIS) 管理器。

B.在左侧连接区域,展开服务器,单击网站,在网站列表单击对应的网站,在右侧操作区域,单击绑定。

C.在网站绑定对话框,单击添加。

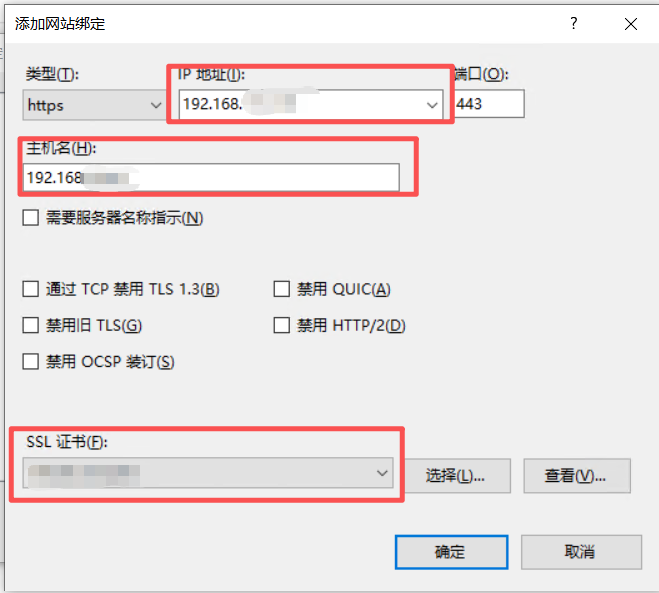

类型:选择https。

IP地址:选择服务器的IP地址(证书绑定的地址)

端口:默认为443,无需修改。

主机名:填写证书绑定的ip地址

SSL证书:选择刚才导入的证书

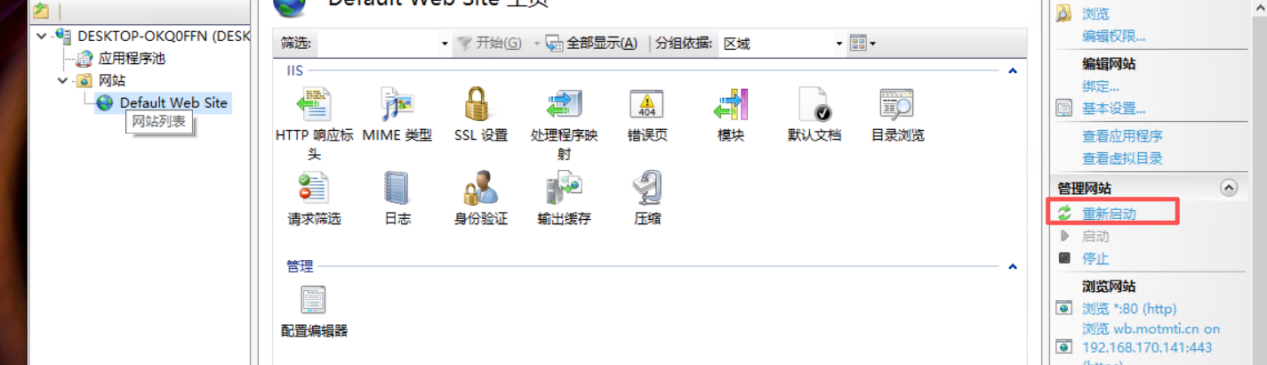

A.在网站绑定对话框,单击关闭,

B.重新启动 一下站点

二、Apache 部署IP证书

操作步骤

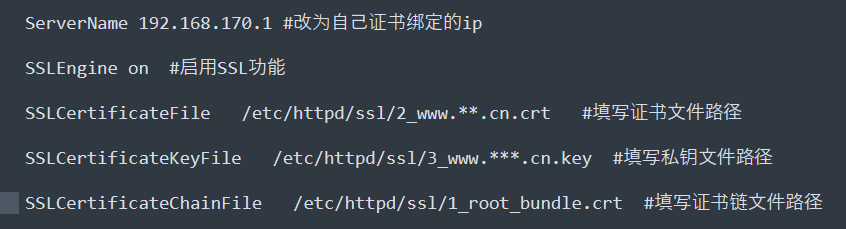

步骤一.编辑ssl配置文件

vim /etc/httpd/conf.d/ssl.conf

修改文件中对应的行,如果没有CA证书文件, SSLCertificateChainFile行可以注释掉

配置完 重启Apache服务

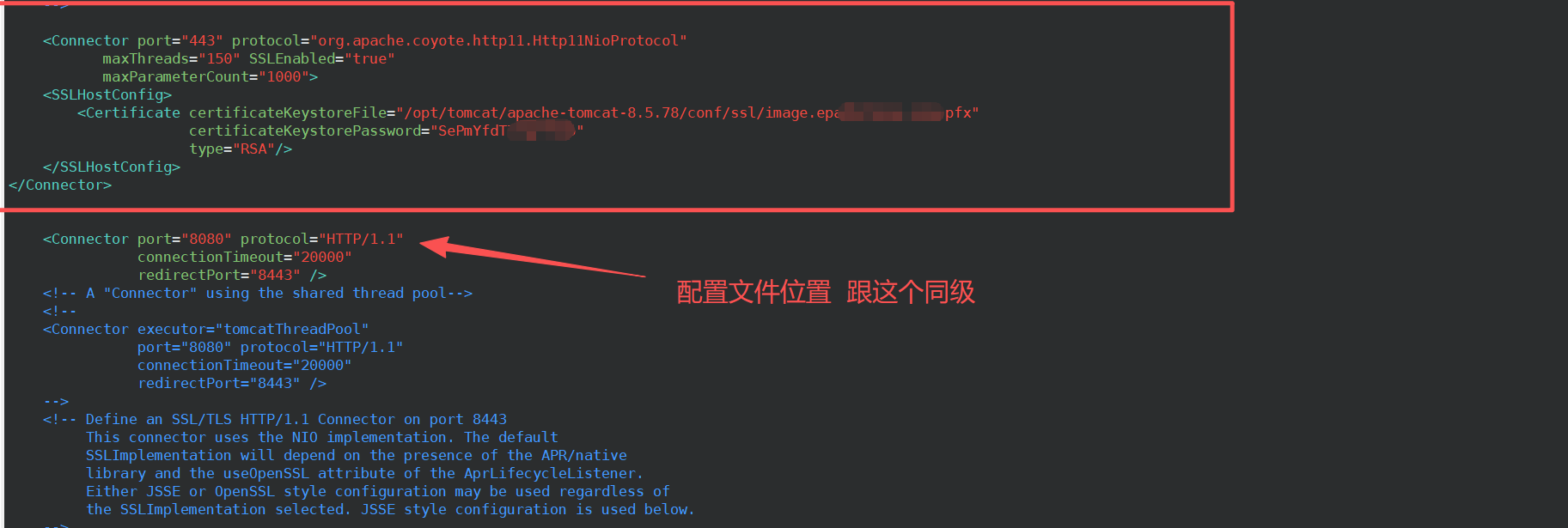

三、Tomcat 8.5安装部署IP证书

操作步骤

步骤一、配置证书(pfx)

1.编辑配置tomcat文件(根据自己的安装位置)。

/opt/tomcat/conf/server.xml

2.将以下的配置 复制到tomcat配置文件中

<Connector port="443" protocol="org.apache.coyote.http11.Http11NioProtocol"

maxThreads="150" SSLEnabled="true"

maxParameterCount="1000">

<SSLHostConfig>

<Certificate certificateKeystoreFile="conf/domain_name.pfx"

certificateKeystorePassword="证书密码"

type="RSA"/>

SSLHostConfig>

Connector>

3.修改完配置文件重新加载配置文件或重启tomcat

四、Nginx 部署ip证书

步骤一、

1、 /etc/nginx/conf.d/default.conf在这个文件的同级目录下创建一个新的.conf配置文件将下面内容粘贴到文件中(根据自己nginx的配置文件路径)

server {

listen 443 ssl;

# 原有 server_name 改为自己的ip

server_name 192.168.170.1;

# ======================= 证书配置开始 =======================

# 指定证书文件(中间证书可以拼接至该pem文件中),请将 /etc/nginx/cert/ssl.pem 替换为您实际使用的证书文件的绝对路径

ssl_certificate /etc/nginx/cert/ssl.pem;

# 指定私钥文档,请将 /etc/nginx/cert/ssl.key 替换为您实际使用的私钥文件的绝对路径

ssl_certificate_key /etc/nginx/cert/ssl.key;

# 配置 SSL 会话缓存,提高性能

ssl_session_cache shared:SSL:1m;

# 设置 SSL 会话超时时间

ssl_session_timeout 5m;

# 自定义设置使用的TLS协议的类型以及加密套件(以下为配置示例,请您自行评估是否需要配置)

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4;

# 指定允许的 TLS 协议版本,TLS协议版本越高,HTTPS通信的安全性越高,但是相较于低版本TLS协议,高版本TLS协议对浏览器的兼容性较差

ssl_protocols TLSv1.2 TLSv1.3;

# 优先使用服务端指定的加密套件

ssl_prefer_server_ciphers on;

# ======================= 证书配置结束 =======================

# 其它配置

}

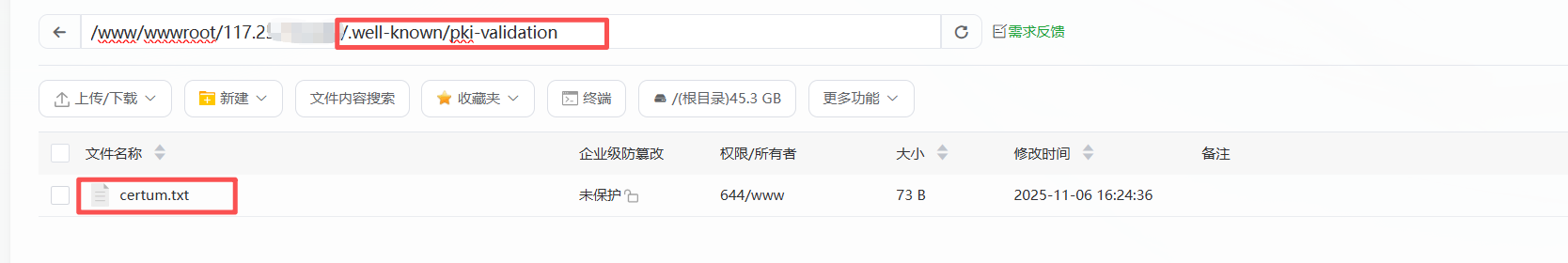

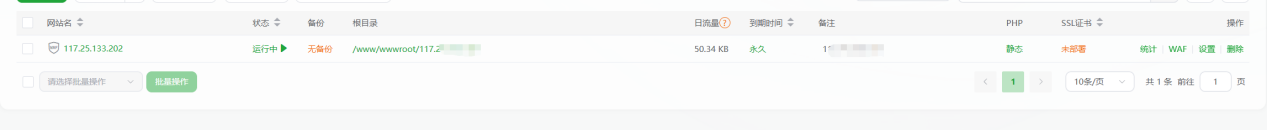

四、证书验证

以下案例 以宝塔安装的nginx进行测试

在网站根目录下创建 /.well-known/pki-validation/certum.txt 文件目录,

在certum.txt文件中 填入对应的文件内容

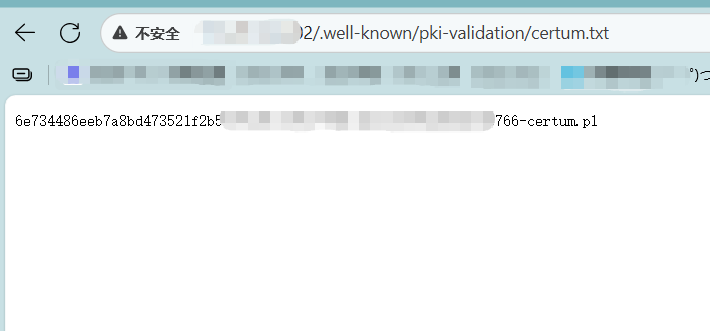

在浏览器 访问 http://ip/.well-known/pki-validation/certum.txt

出现以下对应的文件的内容,表示配置成功 具体要按照提供商发出来的记录值来配置

热门标签

闽公网安备 35021102000564号

闽公网安备 35021102000564号